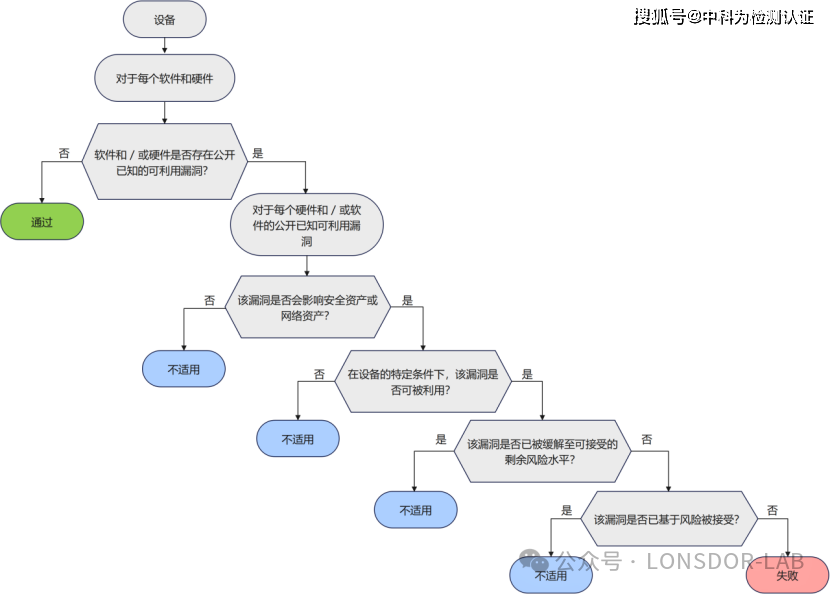

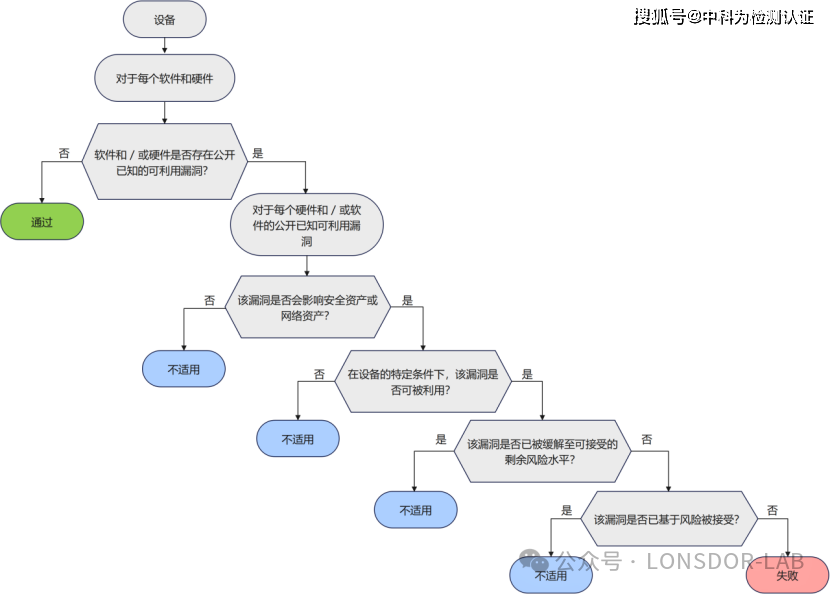

一、GEC-1:確保軟硬件無公開可利用漏洞

GEC-1規定:設備不應包含公開可利用的漏洞。這些漏洞一旦被利用,可能影響安全資產和網絡資產。不過,存在一些例外情況,如在設備特定條件下無法被利用的漏洞、已被緩解至可接受剩余風險的漏洞,以及基于風險評估被接受的漏洞。

設備的軟硬件通常由不同供應商提供,制造商難以全面掌握所有供應商的安全實踐。因此,識別并處理這些公開可利用漏洞對保障設備安全極為關鍵。例如,若設備的軟件存在未修復的漏洞,黑客可能利用該漏洞獲取設備的控制權,進而竊取敏感信息或干擾設備正常運行。

為便于監測軟件漏洞,制造商應保留設備軟件的技術文檔,涵蓋開源軟件和商業現成組件。同時,建立硬件技術文檔也有助于發現硬件漏洞。在識別漏洞方面,制造商可查閱公共漏洞數據庫,如NIST國家漏洞數據庫和歐洲國家漏洞數據庫。在評估漏洞時,需綜合考慮多方面因素,包括設備的攻擊面、漏洞被利用的證據、設備自身的安全機制、預期功能以及使用環境等。比如,一款智能家居設備,若其在特定家庭網絡環境下使用,且該網絡有較強的安全防護措施,那么某些漏洞可能在這種環境下難以被利用。

二、GEC-2:限制通過相關網絡接口暴露的服務

GEC-2要求:在出廠默認狀態下,設備應僅暴露那些對設備設置或基本操作而言所必需的網絡接口和服務。

暴露的服務是設備網絡資源面臨風險的重要因素,過多不必要的暴露會增加設備被攻擊的可能性。例如,若設備在出廠時默認開啟了一些不必要的網絡服務,黑客可能利用這些服務的漏洞入侵設備,從而危害網絡安全。

不同類型的設備在配置上有所不同。對于多功能設備,如智能手機和筆記本電腦,制造商在設備上市前應控制其提供的服務和功能;對于功能固定的設備,如傳感器和路由器,在出廠默認狀態下,僅允許暴露對設備功能設置和使用至關重要的網絡接口和服務。以路由器為例,在出廠時應僅開啟必要的網絡管理接口和基本服務,其他非必要服務應保持關閉狀態,以降低安全風險。

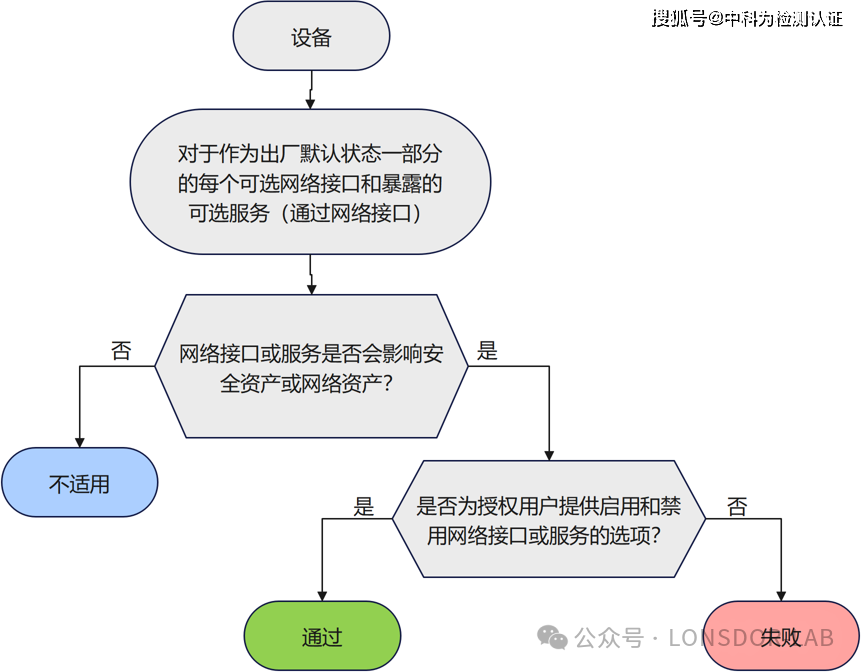

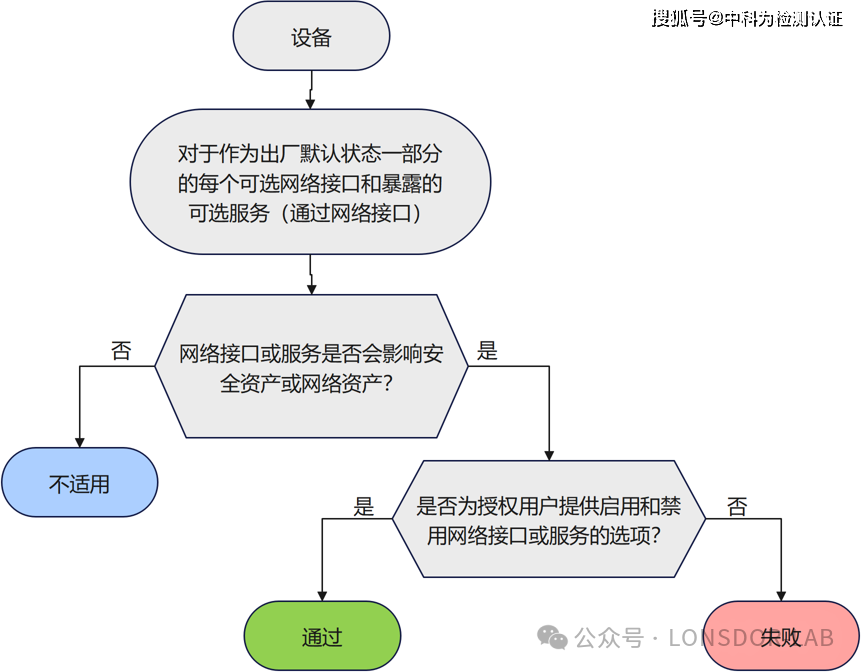

三、GEC-3:可選服務及相關暴露網絡接口的配置

GEC-3規定:屬于出廠默認狀態一部分的可選網絡接口或通過網絡接口暴露的可選服務,若影響安全資產或網絡資產,應允許授權用戶啟用和禁用這些網絡接口或服務。

這樣做可以有效減少與網絡接口和暴露服務相關的攻擊面。例如,某些可選服務可能存在安全漏洞,若用戶不需要使用該服務,將其禁用可降低設備遭受攻擊的風險。

設備應提供相應功能,讓授權用戶能夠方便地配置這些可選網絡接口和服務。同時,網絡相關服務的配置應依據訪問控制機制(ACM)和認證機制(AUM)進行保護,確保只有授權用戶能夠進行操作。比如,在家庭網絡設備中,用戶可以通過設備管理界面,在授權的情況下,對一些可選的網絡服務,如遠程管理功能,進行啟用或禁用操作。

EN 18031標準下的GEC-1至GEC-3對設備的安全性提出了明確且實用的要求。制造商在設備的設計、生產和維護過程中,嚴格遵循這些要求,能夠有效提升設備的安全性,減少潛在的安全風險。對于用戶而言,了解這些標準也有助于更好地使用和管理設備,保護自身的網絡安全和隱私。在后續的文章中,我們還將繼續解讀GEC的其他部分,深入探討EN18031標準下的通用設備能力。

信息提交成功

信息提交成功